1. Ehemals TextSecure

Der Messenger Signal hat seinen Ursprung bereits im Jahr 2010, als Moxie Marlinspike und Stuart Andersen an Apps für die verschlüsselte Kommunikation arbeiteten. Bis November 2015 war Signal unter dem Namen TextSecure bekannt. Der Messenger ist für Android und iOS kostenlos verfügbar. Genaue Nutzerzahlen gibt es nicht. Bezogen auf die Downloadrate im Google Play Store und der Verbreitung auf iOS dürften die Nutzerzahlen 15 – 20 Millionen betragen.

Das Signal-Protokoll (ehemals Axolotl-Protokoll) gilt als »Goldstandard« in der Kryptoszene. Es wurde in (abgewandelter Form in) diverse andere Messenger wie WhatsApp, Wire, Conversations etc. integriert. Zur Gewährleistung der Datensparsamkeit verfolgt das Entwicklerteam hinter Signal das Zero-Knowledge-Prinzip. Das bedeutet: Der Betreiber hat keine Informationen darüber, wer mit wem wann kommuniziert.

Mit immer neuen Technologien wie Sealed-Sender oder Private-Contact-Discovery setzt sich Signal bzw. die Signal Foundation kontinuierlich von seinen Mitbewerbern ab. Dennoch bleiben Kritikpunkte, wie die Notwendigkeit, eine Telefonnummer anzugeben. Kontrovers diskutiert wird auch die Finanzierung des Projekts, die in Teilen durch Behörden der US-Regierung (USAGM) erfolgt.

Update

07.04.2021: Der Fokus von Signal lag bisher immer auf Kommunikation – also dem Austausch von Nachrichten bzw. Medien. Mit dem Einbau von Signal Payments wird nun eine Bezahlfunktion integriert, die nach meiner Auffassung nicht Teil eines Messengers sein sollte. Durch den zusätzlichen Code erhöht sich nicht nur die Angriffsfläche, sondern der Messenger wird damit auch zum Ziel für Scammer/Betrüger. Eine bedenklicher Schritt, der das Vertrauen in den Messenger stark beschädigt.

- Die verrückte Welt der Messenger – Messenger Teil1

- Threema: Instant-Messaging-Dienst aus der Schweiz – Messenger Teil2

- Telegram: »Sicherheit« gibt es nur auf Anfrage – Messenger Teil3

- Wire: Vertrauen verspielt – Messenger Teil4

- Delta Chat: Messaging über die E-Mail-Infrastruktur – Messenger Teil5

- Conversations: Messaging über das XMPP-Protokoll – Messenger Teil6

- Element: Messaging über die Matrix – Messenger Teil7

- Briar: Anonymität und Sicherheit gehen vor – Messenger Teil8

- Signal: Hohe Sicherheit und Zero-Knowledge-Prinzip – Messenger Teil9

2. Verschlüsselung | Kryptografie

Zur Gewährleistung einer »abhörsicheren« Kommunikation setzt Signal auf die Ende-zu-Ende-Verschlüsselung (E2EE) der Nachrichteninhalte. Dazu nutzt der Messenger das Signal-Protokoll (ehemals Axolotl-Protokoll), das in der Kryptoszene als »Goldstandard« angesehen wird. Das Protokoll wurde 2013 von Trevor Perrin und Moxie Marlinspike entwickelt und ermöglicht eine verschlüsselte Kommunikation unter den Teilnehmern auch dann, wenn diese nicht gleichzeitig online sind. Ein entscheidender Unterschied zum bis dato verwendeten OTR-Protokoll.

Im Oktober 2016 attestierten Forscher der britischen University of Oxford, der australischen Queensland University of Technology und der kanadischen McMaster University die formale bzw. kryptografische Korrektheit des Signal-Protokolls:

We have found no major flaws in the design,and hope that our presentation and results can serve as a foundation for other analyses of this widelyadopted protocol.

Eine weitere formale Untersuchung einer leicht abgewandelten Form des Signal-Protokolls erfolgte im August 2017.

Insgesamt erfreulich: Alle Kommunikationsinhalte (Nachrichten, Dateien etc.) werden standardmäßig E2E verschlüsselt – sowohl im Einzel- als auch Gruppenchat. Das Signal-Protokoll unterstützt die glaubhafte Abstreitbarkeit und Folgenlosigkeit (engl. Perfect Forward Secrecy (PFS)).

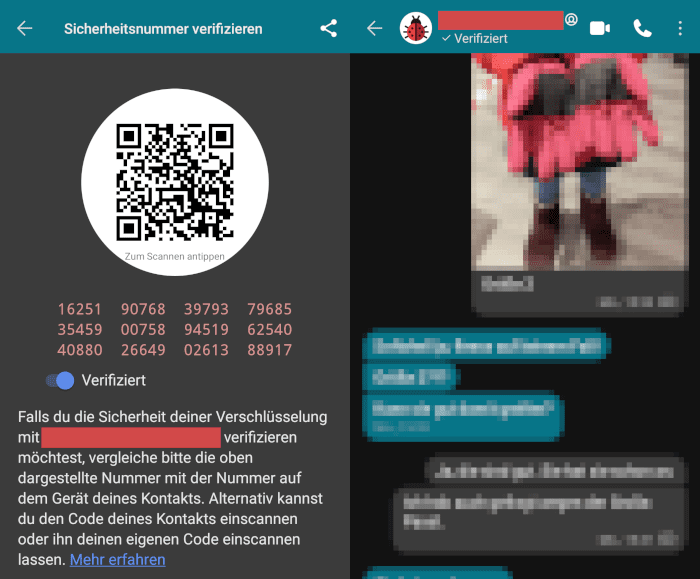

2.1 Authentifikation

Wer eine Authentifizierung seines Gegenübers nicht durchführt, kann nie wirklich sicher sein, ob er tatsächlich mit dem gewünschten Kommunikationspartner Nachrichten austauscht oder womöglich mit einem unbekannten Dritten. Zu diesem Zweck bietet Signal eine Authentifizierung auf Basis eines Fingerprints bzw. Codes (Zeichenfolge). Zur Verifikation tippt ihr in einem geöffneten Chat auf den Kontaktnamen (oben in der Leiste) und wählt anschließend Sicherheitsnummer anzeigen:

Nach erfolgter Verifikation des Fingerprints wird unter dem Namen ein Häkchen gefolgt von Verifiziert angezeigt.

Hinweis

Weitere Details zur Verschlüsselung bzw. verwendeten Kryptografie findet ihr bei den technischen Informationen auf der Signal-Webseite.3. Zentral | Föderiert | Dezentral

Bei Signal erfolgt jegliche Kommunikation über verschiedene Tech-Giganten wie Amazon, Microsoft, Google und Cloudflare. Aufgesplittet nach Domains ergibt sich das folgende Bild:

- Amazon: textsecure-service.whispersystems.org, cdn.signal.org, sfu.voip.signal.org

- Google: storage.signal.org, contentproxy.signal.org

- Microsoft: api.directory.signal.org, api.backup.signal.org

- Cloudflare: cdn2.signal.org

Der Nachrichtenaustausch (textsecure-service.whispersystems.org) erfolgt bspw. über Amazon AWS, während die Google Data Server (storage.signal.org) für die Erstellung und Verwaltung der Gruppen zuständig sind. Das bedeutet: Jegliche Kommunikation wird über zentrale Server der Tech-Giganten abgwickelt. Gerade datenschutzsensible Nutzer mag das abschrecken, was ich nachvollziehen kann. Zumindest aus der IT-Sicherheitspersektive halte ich die Verwendung der angemieteten Server allerdings für vernachlässigbar, da Signal mit dem Zero-Knowledge-Prinzip (siehe Ziffer 4 Metadaten) arbeitet. Sicherlich wäre es wünschenswert, wenn die Signal Foundation die Server selbst hosten würde. Einen Sicherheitsgewinn würde dies allerdings nicht zwangsläufig bedeuten. Dennoch ist das ein Kritikpunkt, da dies natürlich auch Geld in die Kassen der Tech-Datenkraken spült.

Grundsätzlich wäre es möglich einen eigenen Signal-Server zu hosten und damit eine förderale Serverstruktur aufzubauen – der Quellcode von Signal (Client & Server) ist für jeden unter GitHub einsehbar. Moxie Marlinspike lehnt dies allerdings ab und legt in einem Beitrag von 2016 (The ecosystem is moving) seine Argumente vor, weshalb er den zentralisierten Ansatz bevorzugt. Man muss seinen Gedanken nicht teilen, aber in einigen Punkten gebe ich ihm recht. Aufgrund der zentralisierten Ausrichtung können Änderungen, Anpassungen und neue Funktionen schneller implementiert werden als bei föderierten Protokollen wie XMPP.

Damit obliegt die Kontrolle über den gesamten Dienst und seine zukünftige Ausrichtung allein in der Verantwortung der Signal Foundation. Wem das nicht gefällt, muss das Projekt forken (bzw. abspalten) und unter seinen Bedingungen weiterentwickeln.

4. Metadaten

Trotz einer E2EE können die Metadaten bei einem Messenger noch eine ganze Menge über eine Person aussagen:

- Wer wann online ist

- Mit wie vielen Geräten jemand online ist

- Welche Kontakte jemand hat (Social-Graph)

- Wer mit wem wann kommuniziert

- Die IP-Adressen der Geräte

- […]

Bei der Nutzung eines zentralisierten, aber auch eines föderalen Messengers müssen wir generell dem Anbieter / Serverbetreiber vertrauen, dass dieser die erhobenen Metadaten nicht speichert, weitergibt bzw. irgendwie verwertet. Aus diesem Grund setzt Signal auf eine Reihe von Maßnahmen, die sich unter dem Begriff Zero-Knowledge-Prinzip zusammenfassen lassen. Im Kern bedeutet das:

Als Betreiber speichert man keinerlei Informationen darüber, wer mit wem wann kommuniziert. Und ist die Speicherung von Metadaten (bspw. für die Zustellung von Nachrichten) temporär notwendig, setzt man auf Techniken, die es schwer bis unmöglich machen, daraus ein Nutzungsverhalten oder ähnliches abzuleiten.

Diese Form der Datensparsamkeit erreicht Signal mit diversen Maßnahmen wie:

- Private-Contact-Discovery: Das Telefonbuch des Smartphones wird nicht im Klartext auf die Signal-Server geladen, sondern Telefonnummern werden vor der Übertragung gehasht und anschließend in einer SGX-Enklave abgeglichen. Dieser Ansatz ist zwar nicht perfekt, soll aber sicherstellen, dass der Signal-Server (oder Dritte) nicht mitbekommen, welche Telefonnummern bzw. Kontakte sich im Adressbuch des jeweiligen Smartphones befinden. Details zu diesem Verfahren siehe Ziffer 5 Identifier.

- Sealed-Sender: Getreu dem Motto »Briefe können auch ohne Absender zugestellt werden«, ermöglicht Sealed-Sender das Versenden von Nachrichten, ohne dass der Server weiß, von wem die Nachricht eigentlich stammt. Wer der Absender tatsächlich ist, sieht nur der Empfänger. Vereinfacht ausgedrückt wird dies durch ein temporäres Senderzertifikat erreicht, das der Absender an seine Nachrichten verschlüsselt anfügt und nur lokal beim Empfänger wieder entschlüsselt wird. Der Server kann das Senderzertifikat nicht einsehen und hat folglich keine Kenntnis darüber, wer mit wem kommuniziert.

- Verschlüsselte Nutzerprofile: Die Nutzerprofile werden bei Signal unter den Teilnehmern als verschlüsselte Nachricht verteilt. Damit sind die Kontakte bzw. das Profil nur für Personen sichtbar, denen man den Zugriff darauf gewährt hat. Der Server bzw. Betreiber kann die Nutzerprofile, bestehend aus Name und Foto, nicht einsehen.

Insgesamt reduziert das die Metadaten zwar nicht, aber die dargestellten Maßnahmen machen es eben schwierig bis unmöglich Metadaten in irgendeiner Form sinnvoll zu verwerten. Der Ansatz lässt sich vielleicht auch so umschreiben:

Was ich nicht weiß, macht mich nicht heiß

Insgesamt bedeutet das: Die Signal-Server transportieren nur verschlüsselte Nachrichten und Statusinformationen, ohne die Absender zu kennen. Außer der Messenger Briar (der einen dezentralen Ansatz verfolgt) gibt es aktuell keinen Messenger, der das Zero-Knowledge-Prinzip konsequenter umsetzt.

Signals Anstrengung die Metadaten bestmöglich zu vermeiden hat allerdings auch seine Grenze: Zumindest die IP-Adresse der Signal-Nutzer ist für die Tech-Giganten (Amazon, Google etc.) einsehbar. Bspw. besteht für Amazon die Möglichkeit herauszufinden, welche zwei IP-Adressen miteinander kommunizieren. Davor schützt auch das Zero-Knowledge-Prinzip bzw. der Sealed-Sender-Ansatz nicht. Ob man daraus verwertbare Informationen gewinnen kann, lässt sich allerdings schwierig beurteilen und ist ein grundsätzliches Problem von zentralisierten Lösungen.

4.1 Herausgabe von Nutzerdaten

Im Jahr 2016 wurde Signal in einer Gerichtsvorladung zur Herausgabe von Informationen zu zwei Signal-Nutzern »genötigt«. Die Anfrage wie auch die Antworten der Signal Foundation sind auf der Webseite einsehbar. Zitat:

We’ve designed the Signal service to minimize the data we retain about Signal users, so the only information we can produce in response to a request like this is the date and time a user registered with Signal and the last date of a user’s connectivity to the Signal service.

Notably, things we don’t have stored include anything about a user’s contacts (such as the contacts themselves, a hash of the contacts, any other derivative contact information), anything about a user’s groups (such as how many groups a user is in, which groups a user is in, the membership lists of a user’s groups), or any records of who a user has been communicating with.

All message contents are end-to-end encrypted, so we don’t have that information either.

Wer einen Dienst konsequent nach dem Zero-Knowledge-Prinzip betreibt und weiterentwickelt, kann auch nichts herausgeben. Das Vertrauen in Signal liegt also im Protokoll bzw. den verwendeten Maßnahmen und Technologien zur Vermeidung bzw. Verschleierung von Metadaten.

Hinweis

Seit Februar 2020 wird Mitarbeitern der EU-Kommission die Verwendung des Signal-Messengers empfohlen.5. Identifier

Die Registrierung von Signal erfolgt über eine Telefonnummer, die nicht die des Geräts selbst sein muss. Anschließend erfolgt eine Verifikation über SMS oder Anruf. Nachdem der Nutzer den Zugriff auf das Adressbuch gestattet, werden alle Telefonnummern (als Hash) auf die Signal-Server übermittelt. Dies dient einem einfachen Zweck: Signal bzw. der Betreiber weiß dann (kurzfristig), wer von euren Kontakten ebenfalls Signal nutzt und kann euch diese dann direkt in Signal einblenden – das sogenannte Contact Discovery. Die Entscheidung von Signal, dies zu nutzen, macht es Nutzern leicht, ihre Kontakte im Messenger wiederzufinden. Allerdings ist diese Variante bzw. die Telefonnummer als Identifier zu nutzen nicht besonders datenschutzfreundlich, da über diesen Weg natürlich auch Telefonnummern bei Signal landen, die den Messenger selbst nicht nutzen.

Aus diesem Grund nutzt Signal seit 2017 die Technologie Private-Contact-Discovery. Vereinfacht ausgedrückt erfolgt der Abgleich der Telefonnummer-Hashes innerhalb einer SGX-Enklave – ein Bereich innerhalb des Speichers, auf den kein Prozess außerhalb der Enklave lesend oder schreiben zugreifen kann. Also ein isolierter Bereich, der vom Host-System und auch dessen Kernel abgeschottet ist. Ein Signal-Client kommuniziert bei diesem Vorgang also direkt mit der SGX-Enklave, die dann den Adressbuchabgleich vornimmt und das Ergebnis dem Client übersendet:

Since the enclave attests to the software that’s running remotely, and since the remote server and OS have no visibility into the enclave, the service learns nothing about the contents of the client request. It’s almost as if the client is executing the query locally on the client device.

Dieser Ansatz ist nicht perfekt, soll aber sicherstellen, dass der Signal-Server nicht mitbekommt, welche Telefonnummern sich im Adressbuch des jeweiligen Smartphones befinden. Diverse CPU-Angriffsszenarien wie Rowhammer und Spectre können den Schutz der Enklave unter bestimmten Bedingungen allerdings unterlaufen. Das bedeutet: Es besteht grundsätzlich immer die Möglichkeit, eine Schutzmaßnahme zu unterlaufen. Aktuell ist es bspw. Forschern an der Universität Birmingham gelungen, die SGX-Enklave mithilfe eines 30-Dollar-Geräts zur Kontrolle der CPU-Spannung auszuhebeln. Es ist also ein ständiges Katz-und-Maus-Spiel.

5.1 Alternativer Identifier

Gerade datenschutzsensiblen Nutzern oder jenen, die bei einem Chat nicht jedem ihre Telefonnummer mitteilen wollen, ist und bleibt die Telefonnummer als Identifier ein Dorn im Auge. Eine Telefonnummer ist nun mal eine weltweit eindeutige Nummer, die meist auf vielfältige Weise mit der Person, die sie verwendet, verknüpft ist. Zudem wird sie von vielen anderen Personen im Adressbuch hinterlegt und mit Diensten wie Whatsapp, Facebook oder Google synchronisiert, die sie für ihre Datensammlungen nutzen.

Doch wie ließe sich ein alternativer Identifier einführen, der bspw. die Verwendung eines Nutzernamens erlaubt, der nicht im Adressbuch gespeichert ist, aber auch dann noch vorhanden ist, wenn das Smartphone verloren oder kaputtgeht? Einfach die Kontaktlisten im Klartext auf dem Server speichern, wie es bei Matrix oder XMPP umgesetzt ist? Das ist für einen Dienst wie Signal keine Option, der möglichst wenig bis nichts über seine Nutzer speichern bzw. wissen möchte.

Die Lösung ist der Signal-PIN in Kombination mit Secure Value Recovery (SVR). Bei SVR wird die SGX-Enklave (kommt ebenfalls beim Contact Discovery zum Einsatz) zur Verwaltung der Schlüssel verwendet, mit der die Kontaktlisten verschlüsselt gespeichert werden. Der Schlüssel besteht aus zwei Teilen: Ein Schlüsselteil liegt in der SGX-Enklave und der andere Teil ist ein PIN, den der Nutzer individuell vergeben kann. Würden sich Angreifer also durch eine erneute Sicherheitslücke Zugang zum Schlüsselteil in der SGX-Enklave verschaffen, so hätten sie lediglich einen Teil des Schlüssels. Die zweite Schlüsselhälfte ist der gewählte Signal-PIN. Und hier kommt nun das Problem: Die Verschlüsselung ist mal wieder nur so sicher wie der gewählte Schlüssel bzw. in diesem Fall der Signal-PIN. Ist dieser zu kurz und besteht bspw. aus vier Ziffern, so kann die zweite Schlüsselhälfte einfach mittels Brute-Force-Angriff innerhalb kürzester Zeit berechnet werden. Es ist daher anzuraten eine längere PIN (mindestens 8 Stellen) oder eine Passphrase als Signal-PIN zu wählen.

Zusammengefasst: Möchte ein Angreifer die verschlüsselte Kontaktliste »aufbrechen« so muss er sich zunächst Zugang zur SGX-Enklave verschaffen. Dann hat er allerdings nur einen Teil des Schlüssels. Der andere besteht wie aufgezeigt aus dem selbstgewählten PIN. Ist dieser PIN lang genug, hat ein Angreifer mathematisch gesehen keine Chance, die Kontaktliste zu entschlüsseln.

Die Signal-PIN bzw. die eingeführte Technik wird als »Vorstufe« zur Einführung eines alternativen Identifiers gehandelt. Ob und wann dieser kommt, ist aktuell allerdings ungewiss.

Hinweis

Wer hingegen keine verschlüsselte Kontaktliste auf den Signal-Servern ablegen möchte, der kann ein Opt-Out von der Signal-PIN vornehmen. Das geht überEinstellungen -> Weitere Einstellungen -> Erweiterte PIN-Einstellungen -> PIN deaktivieren.6. Quelloffenheit | Transparenz

Der Quelltext des Signal-Clients steht unter der GPLv3-Lizenz und ist damit für jeden einsehbar. Selbiges gilt für den Serverpart mit der AGPLv3. Dadurch ist eine unabhängige Überprüfung der Sicherheit grundsätzlich möglich. Diese Offenheit ist ein essenzieller Schritt zu mehr Transparenz der Anwendung und sorgt damit für Vertrauen.

Ein (vollständiger) Sicherheitsaudit von Signal wurde bis dato nicht durchgeführt. Daher lässt sich die Sicherheit des Clients aktuell schwierig einschätzen. Über die E-Mail-Adresse security@signal.org stellt die Signal Foundation eine Kontaktmöglichkeit zur Verfügung, um gefundene Sicherheitslücken zu melden. Insgesamt gab es bis dato nur wenige (kritische) Schwachstellen zu beklagen – die auch immer fix geschlossen wurden.

Das in Signal verwendete Protokoll wurde allerdings schon mehrfach einem Audit unterzogen. Der letzte Audit geht auf das Jahr 2017 zurück und betrifft die Ende-zu-Ende-Verschlüsselung. Allgemein gilt bei solchen Audits zu bedenken, dass diese immer versionsgebunden sind und für neue Versionen (des Protokolls) erneut durchgeführt werden müssten. Damit kann der Audit keine Aussage über das Sicherheitsniveau der geprüften Protokolle für die Zukunft ableiten – das ist allerdings ein generelles Problem, das Audits im Allgemeinen betrifft. Aufgrund der fortwährenden Weiterentwicklung von Signal (bzw. der Protokolle) und auch Clients wären umfassende Audits sicherlich sinnvoll.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

6.1 Transparenz

Signal wird von der Signal Foundation (gemeinnützige Stiftung) entwickelt und betrieben. Insgesamt finanziert sich der Dienst rein durch Spendengelder – das ist gerade vor dem Hintergrund interessant, da eine Kommerzialisierung des Dienstes nicht im Vordergrund steht. Oder anders formuliert: Der Dienst muss nicht rentabel sein und die Daten der Nutzer in irgendeiner Form zu Geld machen.

Eine offizielle Liste mit Spendern wird nicht veröffentlicht. Es ist also unklar, wie viele Spender Signal hat und wer den Dienst tatsächlich finanziert. Bekannt sind folgende Spender:

- Freedom of the Press Foundation

- Knight Foundation

- Shuttleworth Foundation

- Open Technology Fund (USAGM)

- Brian Acton (WhatsApp-Gründer)

Insbesondere die Finanzierung durch den Open Technology Fund wird oftmals kontrovers diskutiert. Dieses insbesondere deshalb, weil es sich hierbei um eine von der US-Regierung (USAGM) finanzierte Non-Profit-Organisation handelt, die Projekte wie das Tor Project, WireGuard, Delta Chat, Certbot (Let’s Encrypt) und NoScript unterstützt. Wie es mit dem Open Technology Fund aktuell weitergeht, ist ungewiss, nachdem die Trump-Regierung eine Neuausrichtung angestoßen hat.

Persönlich sehe ich die Finanzierung durch den Open Technology Fund eher als unkritisch – gleiches gilt für die 50-Millionen-Dollar-Spende von Brian Acton, der davor Facebook und damit sein »Baby« WhatsApp verlassen hat. Ob jemand einen oder mehrere Spender als kritisch ansieht, muss letztendlich jeder für sich selbst entscheiden.

7. Wissenswertes

Nachfolgend sind noch einige wissenswerte Punkte zusammengefasst, die Signal bietet:

- Desktop-Version: Signal-Accounts sind auf die Verwendung auf Smartphones ausgelegt – lassen sich allerdings mit einem Desktop-Client verknüpfen. Der Desktop-Client basiert auf Electron, einem Framework zur Entwicklung von Cross-Plattform-Anwendungen. Damit ist Signal-Desktop auf Windows, Linux und macOS nutzbar. Voraussetzung für die Nutzung des Desktop-Clients ist die Installation von Signal auf einem Smartphone.

- Ohne Google-Abhängigkeit: Signal funktioniert komplett ohne proprietäre Google-Bibliotheken bzw. Firebase Cloud Messaging. Google-freie Smartphones können Signal also ebenso einsetzen – die Push-Benachrichtitgungen funktionieren hier via WebSockets. Leider lässt sich Signal nicht aus F-Droid beziehen, sondern lediglich als APK-Datei direkt von der Signal-Webseite oder alternativ über den Aurora-Store. Zum Thema: »Warum wird Signal nicht auf F-Droid angeboten?«, gibt es eine längere Diskussion.

- Sprach- und Videoanrufe: Signal bietet ebenfalls die Möglichkeit, Ende-zu-Ende-verschlüsselte Sprach- bzw. Videoanrufe mit einem Kontakt (1:1) zu führen. Anstatt ZRTP nutzt Signal zur Authentifikation der Schlüssel das Signal-Protokoll.

- Registrierungssperre: Die Einrichtung einer Registrierungssperre verhindert, dass Dritte die eigene Rufnummer in Signal registrieren. Optional kann dies zusätzlich mit der Signal-PIN geschützt werden.

8. Signal: Vor- und Nachteile auf einen Blick

Positiv:

- Der Client und Server sind quelloffen und der Quellcode damit einsehbar

- Signal ist ebenfalls auf dem Desktop nutzbar

- Standardmäßig ist die Ende-zu-Ende-Verschlüsselung für Chats und auch Gruppen-Chats aktiv

- Speichert bzw. verarbeitet nur wenig Metadaten

- Auch auf googlefreien Smartphones nutzbar

- Nutzt WebSockets als Alternative zur Google-Infrastruktur für Push-Benachrichtigung

- Keine (User-)Tracker integriert

- Verschlüsselte Sprach- und Videoanrufe möglich (Anrufe können über einen Signal-Proxy geleitet werden, um die IP-Adresse vor dem Kommunikationspartner zu verschleiern)

- Nachrichten werden verschlüsselt auf dem Gerät gespeichert

- Zerstörungsfunktion für Nachrichten

- Ermöglicht ein verschlüsseltes, lokales Backup

- Äußerst fähige Entwickler, die immer neue Technologien bzw. Standards setzen (Signal-Protokoll, Sealed-Sender, Private-Contact-Discovery etc.)

Negativ:

- Datenschutzerklärung lediglich in englischer Sprache verfügbar

- Wenig Transparenz bei der Finanzierung der Signal Foundation

- Telefonnummer für die Registrierung und Nutzung notwendig

- Zentralisierter Dienst

- Entscheidungen für Außenstehende teils schwierig nachvollziehbar (bspw. keine F-Droid-Version)

- Einbau von Payment-Funktionen erhöht die Angriffsfläche unnötig

9. Fazit

Signal schafft etwas, was vielen Messengern nicht gelingen mag:

Crypto for the Masses

Die Signal Foundation verfolgt nicht den Ansatz, den sichersten und datenschutzfreundlichsten Messenger zu bauen – dafür gibt es Briar. Das Ziel der Signal Foundation ist verschlüsselte Kommunikation der Allgemeinheit zugänglich zu machen und gleichzeitig eine hohe Benutzerfreundlichkeit und Datensparsamkeit zu bieten. Ein Drahtseilakt, der bisher ausgezeichnet gelingt.

Insgesamt halte ich Signal, trotz der aufgezeigten Nachteile, für einen der besten Messenger, die aktuell verfügbar sind.

Abschließend bleibt mir zu sagen: Jeder hat seine ganz individuellen Anforderungen und Vorstellungen von einem Messenger. Die Messenger-Artikelserie hat einige der bekanntesten Messenger vorgestellt und jeweils die Vor- und Nachteile aufgezeigt. Da sollte für jeden etwas dabei sein.

Hinweis

Bitte beachtet die Umstellung der Kommentarfunktion, bevor ihr Ergänzungen zum Beitrag einsendet.Wenn du über aktuelle Beiträge informiert werden möchtest, hast du verschiedene Möglichkeiten, dem Blog zu folgen:

12 Ergänzungen zu “Signal: Hohe Sicherheit und Zero-Knowledge-Prinzip – Messenger Teil9”

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-Forum

Wenn du konkrete Fragen hast oder Hilfe benötigst, sind das offizielle Forum oder der Chat geeignete Anlaufstellen, um dein Anliegen zu diskutieren. Per E-Mail beantworte ich grundsätzlich keine (Support-)Anfragen – dazu fehlt mir einfach die Zeit. Kuketz-ForumAbschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern beziehen sich wie Zeitungsartikel auf den Informationsstand zum Zeitpunkt des Redaktionsschlusses.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.

Unterstützen

Unterstützen

Das an der Abschaffung der Telefonnummer als Identifier gearbeitet wird, ist ja schon vor geraumer Zeit durchgedrungen und ich war verwundert wieso das so lange dauert… bis ich diesen Post gefunden habe.

Nachdem nun nach den anderen Voraussetzungen (PIN, SVR …) auch das neue Gruppenchatsystem fast fertig ist hoffe ich das bald ein alternativer Identifier für die Nutzung von Signal zur Verfügung steht.

Laut aktuellem Beta-Diskussionsthema in der Signal-Community fehlt nur noch die Migration aller Gruppen von Version 1 auf Version 2 (wird mit der Beta-Version 5.0 angestoßen), da dies der letzte Punkt von Signal ist, der noch auf die Telefonnummer angewiesen ist. Anschließend könnten also recht zeitnah alternative Identifier kommen.

Dies ist leider nicht ganz korrekt. Ein Deaktivieren der Signal-PIN bewirkt lediglich, dass ein randomisierter PIN mit einer Länge vergeben wird, die per Brute-Force nicht knackbar sein sollte. Diese PIN wird dem Nutzer nicht mitgeteilt und die weiteren PIN-Abfragen in der App werden deaktiviert. Es werden also weiterhin stark verschlüsselte Daten auf den Signal-Servern gespeichert. Es hat lediglich niemand Zugriff darauf. Einschließlich dem Anwender im Falle einer Neuinstallation von Signal.

Seit der letzten Beta sind auch Gruppenanrufe möglich. Das dürfte in einer der nächsten beiden Versionen (die momentan annähernd im Wochentakt erscheinen) auch in die Produktivversion kommen.

Gibt es dafür eine Quelle?

Auf der offiziellen Support-Seite zur Signal-PIN steht:

Das oben genannte war, wie ich es im Kopf hatte. Mag nicht 100% akkurat sein. Laut einem der Entwickler), wird aber auf jeden Fall noch der Storage Service mit dem PIN genutzt. Wie genau da die Abgrenzung zu Secure Value Recovery ist, verstehe ich auf die schnelle leider nicht. Generell wird das im Thread zu Beta 4.66 ausführlich diskutiert, weil viele nicht wollen, dass Daten auf den Servern gespeichert werden.

Hier liegt wohl ein kleines Missverständnis über die Bezeichnungen der einzelnen Dienste vor. Secure Value Recovery ist der Dienst, über den man mittels seiner PIN an den Schlüssel für die verschlüsselten Daten kommt.Die verschlüsselten Daten selber liegen im „Storage Service“.

Ersteres wird deaktiviert, letzteres wird weiterhin benutzt. Das hat auch seinen Grund, da die Informationen dort ebenso für einen Datenaustausch zwischen mehreren Clients (Smartphone & Desktop) benutzt wird.

Quelle: https://community.signalusers.org/t/wiki-faq-signal-pin-svr-kbs-storage-service-cloud/15690 unter der Überschrift „What happens if I disable the PIN (“opt out”)?“

Eine kleine und leider negative Ergänzung: Wer direkt die APK installiert (was viele der Leser hier wahrscheinlich machen), der wird keinen Standort an jemanden senden können. Signal nutzt aus dem Playstore offensichtlich Google Maps dafür. Und in der „freien“ Version ist als Ersatz scheinbar gar nichts drin. Schade, dass hier nicht OSM eingebaut wurde. Das mag ein Detail sein, aber das hat mich jetzt doch schon 2-3 Mal gehörig genervt weil das schnelle Senden eines Standorts von unterwegs dann wirklich sehr schwierig wird.

Eine mögliche Lösung: Die Installation von microG oder die Nutzung eines Custom-ROMs, das microG bereits integriert hat. Damit funktioniert es. Aber ansonsten richtig: Die Standortfunktion greift auf eine Google-Schnittstelle zurück.

Eine Alternative dazu kann sein, aus osmand heraus den Standort zu teilen. Das funktioniert über einen longpress auf den jeweiligen Standort, dann auf Teilen via Signal. Da werden dann Geo-Koordinaten mitgeschickt und ein Link auf osmand.net, auf dem man im Webinterface den Standort sehen kann.

So lassen sich Standorte auch ohne Google-Schnittstelle teilen.

jep, so mache ich es auch (in den seltensten Fällen wo ich das brauche).

Für die Experimentierfreudigen unter uns gibt es folgendes:

https://community.signalusers.org/t/share-location-without-gapps-on-android-phone/1246/6

Ansonsten guter Artikel von Mike. Vielen Dank dafür!

Wichtig für das Brechen der SGX Enklave ist der physische Zugriff.

Zu dem Thema Signal-PIN gibt es einen sehr informativen Blogbeitrag von Matthew D. Green.

Seit heute gibt es nun Gruppen-(Video/Telefon)-Chats bei Signal

Insbesondere hier wird das Problem der Finanzierung durch die US-Regierung näher beleuchtet.

Außerdem stellt sich die Frage, ob das Signal Protokoll bereits gebrochen wurde (oder zumindest AES oder GCM).